请问此漏洞是否会对CUBA产生影响?是否需要处理?

接人行通知,需对如下三个零日漏洞进行风险提示。

预警编号: SAL2021-B029

1 、EMP组件任意文件上传漏洞

程序处理请求的Servlet代码中,当请求报文的报文头中包含分隔符“boundary=”时,认为该请求为“multipath/form-data”类型,默认执行文件上传处理,并上传到固定目录,文件在后续业务流程中选择是否进行解析。

2 、北京信安世纪股份有限公司应用网关系统远程命令执行漏洞

该漏洞通过网关系统/cgi-bin/pingok.cgi 以及 /cgi-bin/pingtools.cgi 接口进行命令执行,post请求的参数为ipaddr的特殊字符,如果是攻击行为,往往参数中会带有非ip地址的特殊字符。

3 、Coremail 远程命令执行漏洞

Coremail 的nginx 配置文件中,未针对/lunkr/cache 路径向上解析的时候做X-Forwarded-For 字段的限制,从而可以利用该接口实现配合利用nginx 不解析;但是tomcat解析的差异特性实现绕过tomcat manager 应用的127.0.0.1 本地ip 限制。

相关版本信息如下:

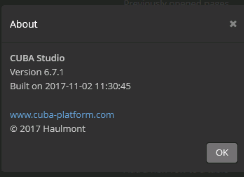

CUBA Studio Version 6.7.1

Apache Tomcat Version 8.5.21